Dopo aver scaricato e installato l'ultima versione di Trend Micro Hijack, apri il file. Se il computer non è in grado di aprire il programma, provare a rinominare il file con qualcos'altro (ad esempio, sniper.exe) ed eseguirlo di nuovo. Una volta aperto, dovresti vedere una schermata simile all'esempio mostrato di seguito.

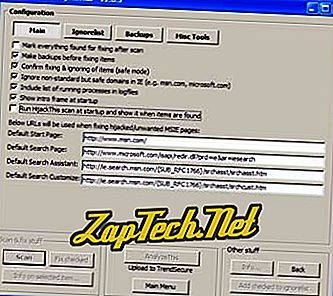

Fai clic sull'ultimo pulsante "Nessuno dei precedenti, avvia il programma" e seleziona il pulsante "Config ..". Assicurati che le caselle di controllo per quanto segue siano selezionate.

- Fai i backup prima di aggiustare gli oggetti

- Conferma il fixing e l'ignoranza degli articoli

- Ignora domini non standard ma sicuri in IE

- Includi un elenco di processi in esecuzione nei file di log

Una volta verificato o verificato, fare clic sul pulsante Menu principale .

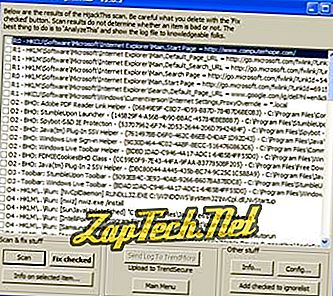

Quindi, selezionare il primo pulsante Esegui una scansione del sistema e salva un file di registro per avviare la scansione del sistema. Una volta completato, vedrai una schermata simile all'esempio qui sotto e una nuova finestra del Blocco note che mostra il nuovo log di HijackThis.

Se stai creando questo log per essere analizzato online, copia il log completo negli appunti premendo Ctrl + A per selezionare tutto il testo. Una volta evidenziato, fai clic su Modifica e copia. Una volta terminato, questo può essere incollato in una pagina del forum o in uno strumento di HijackThis, come ad esempio lo strumento di elaborazione di Computer Hope Windows.

Il file di registro HijackThis viene anche salvato sul computer nella directory predefinita "C: \ Programmi \ Trend Micro \ HijackThis \" e può essere collegato a un post del forum o inviato a un altro utente in un'e-mail da analizzare.

Capire i risultati

A prima vista, i risultati possono sembrare schiaccianti, ma il registro contiene tutte le informazioni e potenziali posizioni in cui il malware può attaccare il tuo computer. Di seguito una breve descrizione di ciascuna di queste sezioni per una comprensione generale di cosa sono.

Attenzione: Hijack Questa è un'utilità avanzata e può apportare modifiche al Registro di sistema e ad altri file di sistema che possono causare ulteriori problemi al computer. Assicurati di aver seguito le istruzioni sopra riportate, di eseguire i backup delle modifiche e di conoscere le correzioni apportate prima di correggere gli elementi selezionati.

R0 - sezioni R3

Valori di registro di Windows che sono stati creati e modificati relativi al browser Microsoft Internet Explorer. Spesso il malware attacca questi valori del Registro di sistema per modificare la home page predefinita, la pagina di ricerca, ecc. Di seguito è riportato un esempio di un valore R0.

R0 - HKCU \ Software \ Microsoft \ Internet Explorer \ Main, Pagina iniziale = //www.computerhope.com/

F0 - F3 sezioni

Una panoramica di tutto ciò che viene caricato dai file system.ini o win.ini.

N1 - sezioni N4

Simile alle sezioni R0-R3, queste sezioni fanno parte del file prefs.js che si riferisce ai browser Netscape e Mozilla Firefox. Le sezioni N1-N4 vengono attaccate per cambiare la homepage, la pagina di ricerca, ecc.

Sezione O1

Questa sezione conterrà eventuali reindirizzamenti di file host che sono stati apportati al file hosts di Windows. I reindirizzamenti sono un altro tipo di attacco che reindirizza un nome di dominio a un diverso indirizzo IP. Ad esempio, un attacco può utilizzare questo per reindirizzare l'URL bancario a un altro sito per rubare informazioni di accesso. Di seguito è riportato un esempio di una linea O1.

O1 - Host: :: 1 localhost

Sezione O2

Questa sezione contiene qualsiasi Internet BHO (Browser Helper Object) con CLSID (incluso in {}) installato sul computer. Di seguito è riportato un esempio di una linea O2.

O2 - BHO: Link Helper Adobe PDF Reader - {06849E9F-C8D7-4D59-B87D-784B7D6BE0B3} - C: \ Programmi \ File comuni \ Adobe \ Acrobat \ ActiveX \ AcroIEHelper.dll Sezione O3

Questa sezione accende tutte le barre degli strumenti di Microsoft Internet Explorer installate sul computer. Sebbene ci siano un sacco di legittime barre degli strumenti del browser, ci sono anche molte barre degli strumenti e barre degli strumenti malevoli installati da altri programmi che potresti non volere. Di seguito è riportato un esempio di una linea O3.

O3 - Barra degli strumenti: barra degli strumenti StumbleUpon - {5093EB4C-3E93-40AB-9266-B607BA87BDC8} - C: \ Programmi \ StumbleUpon \ StumbleUponIEBar.dll Sezione O4

Una delle sezioni più comunemente viste, la sezione O4 contiene tutti i programmi che si caricano automaticamente nel registro di Windows ogni volta che il computer si avvia. Di seguito è riportato un esempio di questa linea.

O4 - HKLM \ .. \ Esegui: [NvCplDaemon] RUNDLL32.EXE C: \ WINDOWS \ system32 \ NvCpl.dll, NvStartup

Sezione O5

Questa sezione visualizza tutte le icone del Pannello di controllo di Windows che sono state disabilitate per la visualizzazione. Alcuni malware potrebbero disabilitare il Pannello di controllo di Windows per impedire la risoluzione dei problemi causati dal programma.

Sezione O6

Se alcune opzioni di Microsoft Internet Explorer sono state disabilitate dalle politiche, dovrebbero essere corrette.

Sezione O7

Questa sezione mostra se l'accesso all'Editor del Registro di sistema (regedit) è stato disabilitato. Se presente dovrebbe essere risolto.

Sezione O8

Tutte le funzionalità aggiuntive che sono state aggiunte nel menu di scelta rapida di Microsoft Internet Explorer sono visualizzate in questa sezione. Di seguito è riportato un esempio di questa linea.

O8 - Voce di menu contestuale extra: & Windows Live Search - res: // C: \ Programmi \ Windows Live Toolbar \ msntb.dll / search.htm.

Sezione O9

Tutti gli altri pulsanti o voci di menu che sono stati aggiunti a Microsoft Internet Explorer verranno mostrati qui. Di seguito è riportato un esempio di questa linea.

O9 - Pulsante Extra: StumbleUpon - {75C9223A-409A-4795-A3CA-08DE6B075B4B} - C: \ Programmi \ StumbleUpon \ StumbleUponIEBar.dll. Sezione O10

Questa sezione visualizza tutti i dirottatori di Windows Winsock. Sebbene queste linee possano essere corrette da HijackThis a causa di come funziona Winsock, ti suggeriamo di utilizzare LSP-Fix uno strumento alternativo progettato per correggere questa sezione, se trovata. Di seguito è riportato un esempio di questa linea.

O10 - File sconosciuto in Winsock LSP: c: \ windows \ system32 \ nwprovau.dll

Sezione O11

Visualizza qualsiasi gruppo aggiuntivo che è stato aggiunto alla sezione Opzioni avanzate di Microsoft Internet Explorer.

Sezione O12

Questa sezione visualizza tutti i plugin di Microsoft Internet Explorer che sono stati installati sul computer.

Sezione O13

Visualizza tutte le modifiche apportate al prefisso // predefinito di Microsoft Internet Explorer. Utilizzato quando un utente digita un indirizzo URL, ma non aggiunge "//" in primo piano.

Sezione O14

Questa sezione visualizza tutte le modifiche nel file iereset.inf che sono state apportate. Questo file viene utilizzato quando si ripristinano le impostazioni di Microsoft Internet Explorer sulle impostazioni predefinite.

Sezione O15

Visualizza eventuali modifiche dell'area attendibile di Microsoft Internet Explorer. A meno che tu non abbia aggiunto o riconosciuto questa sezione, ti suggeriamo di risolverlo tramite HijackThis. Di seguito è riportato un esempio di una linea O15.

O15 - Trusted Zone: //www.partypoker.com

Sezione O16

Visualizza tutti gli oggetti ActiveX di Microsoft Internet Explorer. Di seguito è riportato un esempio di questa linea.

O16 - DPF: {0CCA191D-13A6-4E29-B746-314DEE697D83} (Facebook Photo Uploader 5) - //upload.facebook.com/controls/FacebookPhotoUploader5.cab. Sezione O17

Questa sezione mostra eventuali potenziali dirottamenti DNS e di dominio. Di seguito è riportato un esempio di questa linea.

O17 - HKLM \ System \ CCS \ Services \ Tcpip \ .. \ {F30B90D7-A542-4DAD-A7EF-4FF23D23587B}: Nameserver = 203.23.236.66 203.23.236.69. Sezione O18

Qui verranno mostrati tutti i dirottatori di protocollo. Se viene visualizzata questa sezione, è consigliabile che sia corretta da HijackThis.

O18 - Protocollo: sacore - {5513F07E-936B-4E52-9B00-067394E91CC5} - c: \ PROGRA ~ 1 \ mcafee \ SITEAD ~ 1 \ mcieplg.dll. Sezione O19

Questa sezione mostra tutte le modifiche del foglio di stile CSS che sono state fatte. A meno che non si stia utilizzando un foglio di stile personalizzato, si consiglia di utilizzare HijackThis per correggere questa sezione.

Sezione O20

In questa sezione, tutto ciò che viene caricato tramite APPInit_DLL o Winlogon viene mostrato in questa sezione. Di seguito è riportato un esempio di ciascuna di queste righe.

O20 - AppInit_DLLs: avgrsstx.dll

O20 - Notifica Winlogon:! SASWinLogon - C: \ Programmi \ SUPERAntiSpyware \ SASWINLO.DLL.

Sezione O21

Tutto ciò che viene caricato nella chiave del registro di sistema di SSODL (ShellServiceObjectDelayLoad) verrà mostrato in questa sezione.

Sezione O22

Questa sezione mostra le eventuali chiavi di registro di Windows eseguite da SharedTaskScheduler. Di seguito è riportato un esempio di questa linea.

O22 - SharedTaskScheduler: Windows DreamScene - {E31004D1-A431-41B8-826F-E902F9D95C81} - C: \ Windows \ System32 \ DreamScene.dll. Sezione O23

In questa sezione, in questa sezione vengono visualizzati tutti i servizi di avvio di Windows XP, NT, 2000, 2003 e Vista. Di seguito è riportato un esempio di questa linea.

O23 - Servizio: scanner e-mail AVG8 (avg8emc) - AVG Technologies CZ, sro - C: \ PROGRA ~ 1 \ AVG \ AVG8 \ avgemc.exe.

Sezione O24

Infine, la sezione O24 è qualsiasi componente di Microsoft Windows Active Desktop installato sul computer. A meno che non utilizzi Active Desktop o riconosca il nome, ti suggeriamo di correggerli. Di seguito è riportato un esempio di questa linea.

O24 - Componente desktop 1: (nessun nome) - //mbox.personals.yahoo.com/mbox/mboxlist.